セキュリティの概要

このページでは、Altair RapidMinerプラットフォームのセキュリティ面、および使用されている概念について簡単に説明します。特定のセキュリティやID関連のタスクを実行する方法については、Manage Deploymentページの関連セクションを参照してください。

機能

Altair RapidMinerプラットフォームのコンポーネントが増え続ける中で、安全な運用とスムーズなユーザーエクスペリエンスを確保するために、Altairではアイデンティティプロバイダーをプラットフォームに統合しました。このコンポーネント(KeyCloakと呼ばれるオープンソース製品)は、以下の機能を実装しています。

- Altair RapidMinerプラットフォームのすべてのコンポーネントに共通のアイデンティティプロバイダー

- ユーザーとその各種ログイン認証情報(パスワード、2FA、トークン)の一元管理

- すべてのコンポーネントに対するシングルサインオンエクスペリエンス

- きめ細かなロールベースの権限管理

- SAML v2.0またはOAuth2ベースのアイデンティティプロバイダーによるフェデレーションアイデンティ

- LDAPによるフェデレーションユーザー

- セッションと監査のログ記録

アーキテクチャ

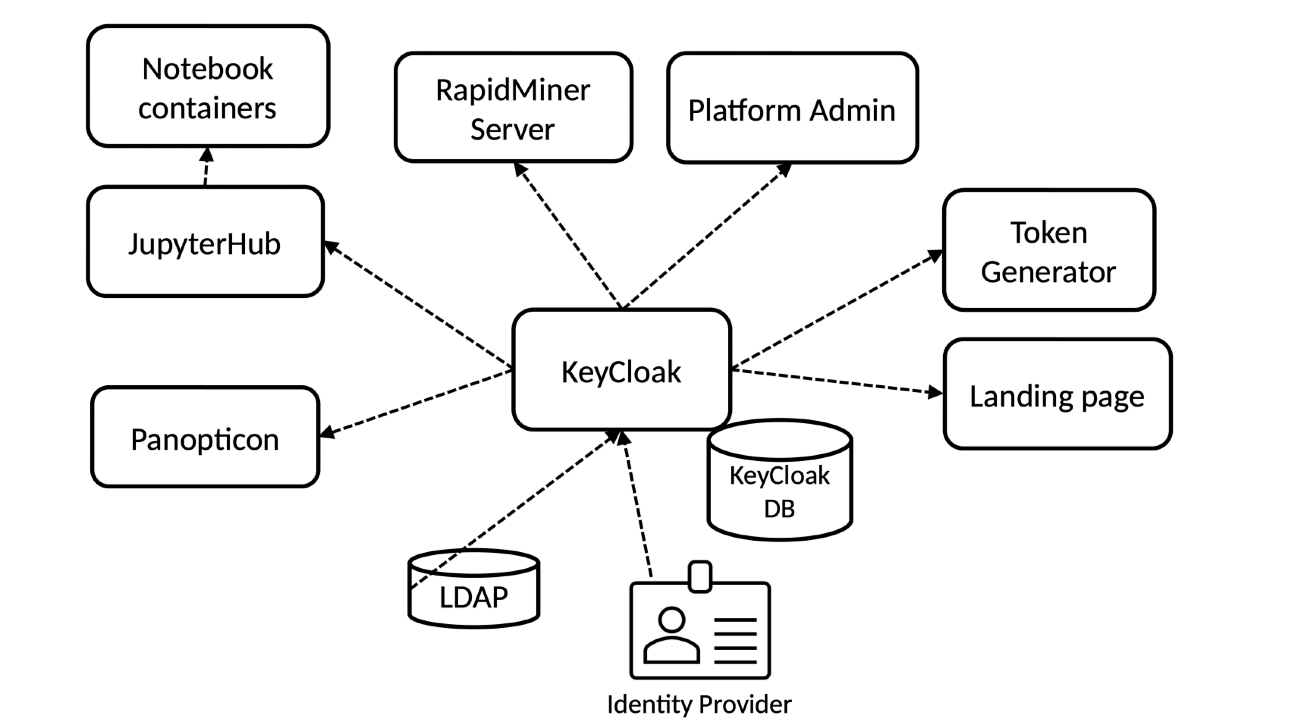

次の図は、私たちのセキュリティアーキテクチャを高いレベルで示したもので、KeyCloakコンポーネントはその中心的役割を担っています。

コンポーネント間の線は、認証と認可が行われる関係を表します。点線の矢印は、オプションのアイデンティティとユーザーフェデレーションの可能性を表します。

KeyCloakと他のプラットフォームコンポーネント間の認証と認可は、OAuth2/OpenID Connect標準を使用して行われます。

コンセプト

プラットフォームデプロイメントでKeyCloakを使用することで、精巧で機能豊富なアイデンティティとセキュリティ設定を作成することができますが、その管理インタフェースを使用するのは難しいかもしれません。設定時に使用される概念を理解することが重要です。詳細な説明についてはKeyCloakドキュメントを参照してください。

KeyCloakの設定

KeyCloakコンポーネントは非常に多機能です。Altair RapidMinerプラットフォームのユーザーや管理者がすぐに使い始められるように、デプロイメントテンプレートに一連のデフォルト設定を用意しています。ここでは、これらの設定について説明、および設定変更の可否についてアドバイスし、一般的な管理タスクを実行する方法についての詳細ガイドへのリンクを提供します。

レルムの設定

Masterという名前のレルムが1つあります。名前の変更や削除はしないでください。メール対応は設定されていません。つまり、パスワード忘れとメール確認のフローはデフォルトで有効になっていません。セルフサインアップも無効になっています。強固なセキュリティ防御が設定されています。

典型的な管理作業

クライアント

Altair RapidMinerプラットフォームにデプロイされたコンポーネントは、Masterレルムにクライアントとして表示されます。クライアントの役割は、各コンポーネントのニーズに応じて定義されます。

典型的な管理タスク

- プラットフォームコンポーネントの追加デプロイ

(レルム)ロール

platform-adminとplatform-usersの2つの複合ロールが事前に設定されています。それぞれ、デプロイされた各コンポーネントの管理者機能または非権限ユーザー機能にアクセスできるように設定されています。これは、クライアントロールをこれらの(複合)レルムロールにマッピングすることで実現されます。

典型的な管理タスク

アイデンティティプロバイダーとユーザーフェデレーション

デフォルトでは何も設定されていません。

典型的な管理タスク

認証フローとパスワードポリシー

ユーザー名/パスワードのプロンプトと、オプションの2要素認証(各ユーザーが設定した場合)を含む基本的な設定があらかじめ設定されています。デフォルトではパスワードポリシーは設定されていません。

典型的な管理タスク

グループとユーザー

デフォルトでは、グループは定義されていません。デフォルトでは、adminという名前のユーザーが提供されており、このユーザーにはplatform-adminのロールが与えられています。このユーザーの初期パスワードはchangeitです(クラウドイメージのデプロイメントを除く)。

デプロイメントを安全に運用するために、adminパスワードは必ず変更する必要があります。

典型的な管理タスク